Redes zero-trust contra el ransomware

México ocupa el segundo lugar de Latinoamérica en ataques de ransomware, por lo que las redes zero-trust y las soluciones que permitan detener el ransomware conocido y desconocido son indispensables.

Por: Alto Nivel

Continua en la historia

Desliza a la izquierda para continuar

Desliza a la izquierda para continuar

| Cuidado, mucho cuidado

México se ha convertido en un país de alto riesgo en materia de ciberataques. A raíz de la pandemia de COVID-19, los delincuentes comenzaron a atraer a sus víctimas empleando temas relacionados con la enfermedad, invitando a descargar aplicaciones y archivos maliciosos, o a dar clic en enlaces fraudulentos.

Los ciberdelincuentes también han incrementado el uso del ransomware, malware que secuestra, bloquea o corrompe datos a cambio de un rescate. De acuerdo con el proveedor de datos de mercado y consumidores Statista, a septiembre de 2020 Brasil tenía la mayor proporción de usuarios atacados con ransomware en América Latina, con casi 46.7% de los usuarios infectados. México ocupó el segundo lugar, con 22.6% de los usuarios atacados.

Eduardo Zamora, director general de Fortinet en México, dice que el ransomware ha crecido mucho porque su objetivo es apoderarse de información sensible o propiedad intelectual de una empresa, para secuestrarla y pedir un rescate por ella. El proceso del ransomware es el siguiente: el usuario abre la puerta de su información al delincuente a través de un correo electrónico, una llamada telefónica o un SMS maliciosos, con información falsa (lo que conocemos como phishing). Una vez que el ciberdelincuente está dentro de la red empresarial, empieza a moverse por ella para infectar más áreas y tener acceso a más información. Luego el delincuente cifra y encapsula los datos, para que el usuario ya no tenga acceso a ellos.

| ¿Cómo opera un ciberdelincuente?

“Imagina que esa información es la base de datos de todos tus clientes, o la información de las rutas de transporte de un operador logístico. No hay empresa que se salve del ransomware. Todas las organizaciones son vulnerables y entre más rica es su información se vuelven un blanco muy atractivo para los delincuentes”, explica Zamora.

Si la empresa no accede a pagar el rescate, los ciberdelincuentes venden la información en la Deep Web [red en la que se puede encontrar contenido online no accesible de forma pública].

“Imagina que un ciberdelincuente lanza un ataque de ransomware a un operador logístico que durante años ha desarrollado sus mejores rutas de transporte. Si este operador no paga por el rescate de su información, el delincuente podría venderla a una empresa logística que está comenzando a operar y, de repente, este nuevo operador tendría las mejores rutas que la otra empresa desarrolló durante años. Se trata de un robo de propiedad intelectual y puede costar millones de dólares a las organizaciones”.

Cuando el ransomware surgió, cualquier usuario podía ser atacado, pero con el tiempo los ciberdelincuentes se han enfocado principalmente en empresas medianas y grandes que poseen información sensible, para obtener rescates “jugosos”. Sin embargo, todas las empresas, de cualquier tamaño, tienen que estar protegidas contra el ransomware.

| Prevención y corrección

La arquitectura Fortinet Security Fabric, permite a las organizaciones detener el ransomware conocido y desconocido en su entorno. FortiMail es una herramienta que ofrece capacidades antispam y antimalware, las cuales se complementan con técnicas de reconstrucción de contenido y detección de suplantación para detener el correo electrónico no deseado, ransomware, phishing y ataques dirigidos.

El servicio de filtrado web alimentado por la inteligencia de amenazas de FortiGuard Labs mejora las capacidades de filtrado web, al clasificar miles de millones de páginas en una amplia gama de categorías que los usuarios pueden permitir o bloquear. Incluye más de 45 millones de calificaciones individuales de sitios web que se aplican a más de 2,000 millones de páginas.

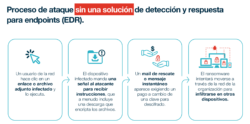

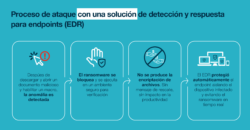

Las soluciones de seguridad de endpoints en tiempo real FortiEDR reducen de forma proactiva la superficie de ataque y protegen los dispositivos de punto final, utilizando tecnología de detección basada en comportamiento y antimalware de aprendizaje automático.

FortiEDR ofrece protección contra amenazas en tiempo real, tanto antes como después de la infección. Además, detecta y desactiva las amenazas potenciales para evitar daños por ransomware.

FortiGate es una herramienta que proporciona protección de extremo a extremo en toda la red, al segmentar de forma inteligente los activos de red e infraestructura, ya sea en las instalaciones o en la nube. Los controles de acceso basados en políticas monitorean continuamente el nivel de confianza de los usuarios y dispositivos para mantener seguros los datos y activos confidenciales. Las capacidades de análisis y automatización garantizan una detección y neutralización de amenazas muy rápida.

“Todo el ecosistema de Fortinet ha sido diseñado para conectar soluciones de seguridad tradicionalmente dispares en un marco integrado. Esto permite que todas las infraestructuras de la organización permanezcan conectadas, compartan información en tiempo real y se defiendan contra una superficie de ataque que cambia rápidamente”, señala el directivo.

| Red de confianza cero

Con el incremento del trabajo remoto causado por la pandemia de COVID-19, el aumento de dispositivos no seguros o desconocidos que pueden conectarse a la red y el crecimiento del robo de credenciales, los administradores de la red deben detectar y controlar todos los dispositivos y usuarios.

La filosofía de la red zero-trust (confianza cero) establece que no se debe confiar en nadie dentro o fuera de la red a menos que se haya verificado minuciosamente su identificación. La confianza cero opera bajo el supuesto de que las amenazas son un factor omnipresente, tanto desde fuera como desde dentro de la red. La confianza cero también asume que cada intento de acceder a la red es una amenaza. Por estas razones, los administradores de la red están obligados a diseñar medidas de seguridad estrictas y sin confiar en nadie.

Zamora dice que la implementación de una red zero-trust exige una verificación estricta de la identidad de cada individuo o dispositivo que intente acceder a la red. Esto significa que los usuarios deben someterse a una verificación de identidad que puede desencadenarse por distintos eventos, como cambios en los dispositivos que utilizan o en su ubicación, la frecuencia de sus inicios de sesión y la cantidad de intentos de inicio de sesión fallidos.

“Una red zero-trust monitorea el acceso de personas y datos, aplicando medidas de seguridad diseñadas para examinarlos minuciosamente antes de otorgarles permisos. Hoy es el momento de las redes zero-trust, porque son la base para evitar el ransomware y porque se han vuelto un pilar de la plataforma y de la estrategia integral de seguridad. Combinan seguridad dinámica, que incluye las redes locales y externas, hasta la nube y componentes de inteligencia artificial, pues las redes zero-trust utilizan algoritmos de machine learning para ir aprendiendo los patrones por los cuales los ciberdelincuentes están penetrando maliciosamente. También utilizan tecnologías de inteligencia artificial para ir guardando información y evolucionar la solución hacia lo que viene, porque en materia de ciberseguridad no todo es prevenir, sino detectar y reaccionar en caso de que te ataquen”, finaliza en directivo. AN